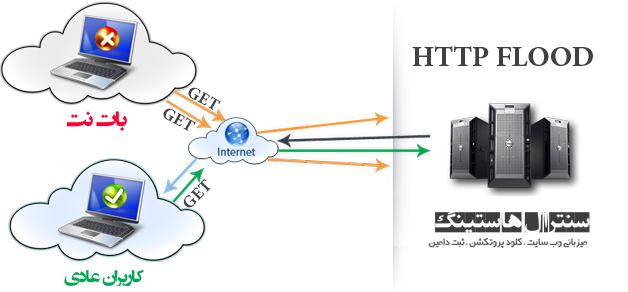

HTTP flood یکی از مخرب ترین حملات DDoS محسوب می شود که برای مهاجمان به راحتی در دسترس است؛ HTTP Flood یک حمله در سطح لایه کاربردی (نرم افزاری – لایه 7 مدل OSI ) است و ساختن بات نت های گسترده برای این نوع حمله برای هکرها بسیار آسان و جلوگیری از آن بسیار دشوار است.

زمانی که یک کاربر از یک وب سایت بازدید می کند یک ارتباط TCP میان کاربر و سرور برقرار می شود.

اول کلاینت یک بسته SYN به سرور می فرستد

دوم سرور یک بسته SYN ACK به کلاینت می فرستد

سوم کلاینت یک بسته ACK به سرور می فرستد

T 198.19.0.2:42728 -> 198.18.0.80:80 [AP] GET / HTTP/1.1. Host: example.com. User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:8.0) Gecko/20100101 Firefox/8.0. . T 198.19.0.2:40962 -> 198.18.0.80:80 [AP] GET / HTTP/1.1. Host: example.com. User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:8.0) Gecko/20100101 Firefox/8.0. . T 198.19.0.2:51486 -> 198.18.0.80:80 [AP] GET / HTTP/1.1. Host: example.com. User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:8.0) Gecko/20100101 Firefox/8.0. . T 198.19.0.2:55300 -> 198.18.0.80:80 [AP] GET / HTTP/1.1. Host: example.com. User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:8.0) Gecko/20100101 Firefox/8.0. . T 198.19.0.2:56396 -> 198.18.0.80:80 [AP] GET / HTTP/1.1. Host: example.com. User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:8.0) Gecko/20100101 Firefox/8.0. .