قبل از شروع مطلب شاید بپرسید که کلا سرویس کلودفلر چیست؟ با کلیک بر روی لینک می توانید به مطلب قبلی که در خصوص کلودفلر نوشته ایم دسترسی پیدا کنید. همانطور که در این مطلب اشاره شده کلودفلر یکی از سرویس های خوب و محبوب CDN به حساب می آید ( CDN چیست؟ ) .

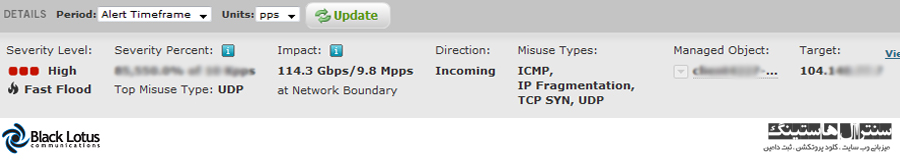

اما همانطور که در سایت کلودفلر هم می بینید و یا احتمالا شنیده اید؛ کلودفلر (CloudFlare) به عنوان یک سرویس آنتی دیداس نیز شناخته شده است و جالب تر این است که این سرویس به صورت رایگان نیز ارائه می شود! اما چگونه ممکن است در زمانی که شرکت های بزرگی همچون incapsula, blacklotus, prolexic, arbornetworks, staminus و …. سرویس های دیداس پروتکشن (آنتی دیداس) خود را با قیمت های چند هزار دلاری ارائه می دهند؛ کلودفلر (CloudFlare) این سرویس را به صورت رایگان ارائه دهد؟

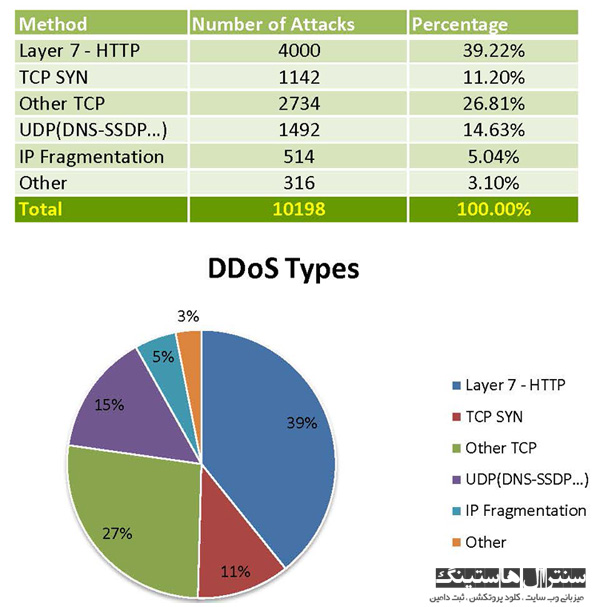

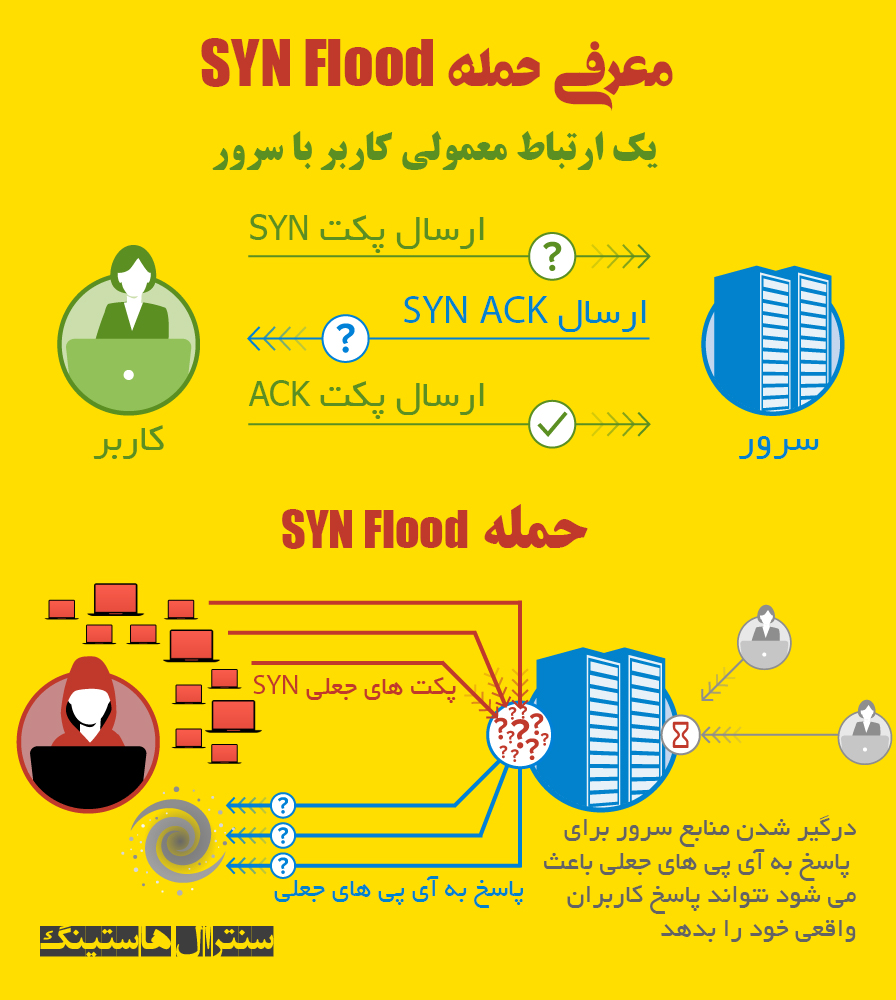

در مرحله اول باید بدانیم یک حمله DDoS دقیقا چیست؟

حقیقت ماجرا این است که کلودفلر (CloudFlare) ممکن است در بعضی مواقع جلوی حملات DDoS – دیداس را بگیرد اما در واقع نحوه عملکرد آن را شبیه هیچ یکی از سرویس های آنتی دیداس شرکت های بالا نیست و اگر قرار باشد یک تعریف کلی از یک سرویس آنتی دیداس با توجه به مجموعه سرویس های شرکت های بزرگ در این زمینه داشته باشیم کلودفلر در پلن های رایگان و حتی ۲۰۰دلاری خود هیچ سرویس آنتی دیداسی ارائه نمی دهد!

کلود فلر یک سرویس برای میزبانی شما نیست؛یعنی شما نمی توانید یک سرور از کلودفلر بخرید و سرویس خود را راه اندازی کنید! شما فقط این امکان را دارید تا از نیم سرور های کلودفلر برای تغییرIP رکورد A به سرور های آنها استفاده نمایید و این سرویس به نوعی یک رابط بین سرور شما و کاربرانتان فقط بر روی پورت ۸۰ و ۴۴۳ خواهد بود.

در حقیقت IP سرور شما مخفی می شود( که با محافظت شدن تفاوت دارد) در این روش اگر هکر (شخصی که قصد انجام حملات دیداس بر روی سرور شما را دارد) اگر بتواند به هر دلیلی IP سرور اصلی شما را به دست بیاورد می تواند به حملات خود بدون مشکل ادامه دهد چون مخفی کردن یک آی پی به این راحتی هم نیست!

مورد بعدی محدودیتی است که برای شما پیش می آید؛ اگر قصد داشته باشید به هر دلیلی از پورت های دیگر سرور برای سرویس های خود استفاده نمایید کلودفلر هیچ کنترلی بر روی آن نخواهد داشت و به راحتی می تواند باعث لو رفتن IP و انجام حملات شود یعنی در حقیقت سرویس هایتان مبتنی بر دامین است و هیچ سرویس مبتنی بر IP نخواهید توانست ارائه دهید.

این موارد در خصوص حملات لایه ۴ و ۳ شبکه می باشد ؛ اما در خصوص حملات لایه۷ که ترافیک شما بر خلاف سرویس های مبتنی بر IP ؛ از طریق دامین انجام می شود و به عبارتی از سرویس رابطه ای کلودفلر (CloudFlare) استفاده می کند به چه صورت است؟ ترافیک به صورت Real Time آنالیز و بررسی می شوند و حملات مهار می شوند؟ خیر !

حقیقت این است در سرویس های رایگان که هیچ، حتی در سرویس ۲۰۰ دلاری ماهیانه کلودفلر نیز حملات لایه ۷ بلاک و مهار نمی شوند و مستقیم بدون هیچ پروسس و هیچ فایروالی به سرورتان می رسند و می توانند برایتان به راحتی مشکل ساز شوند!

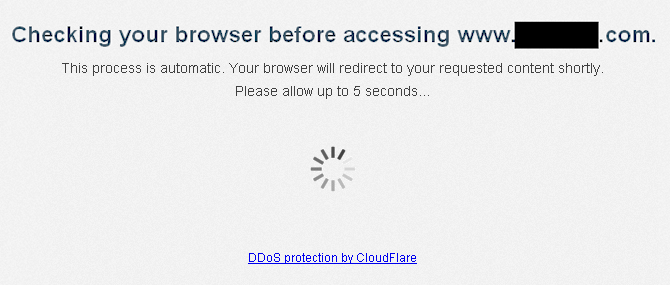

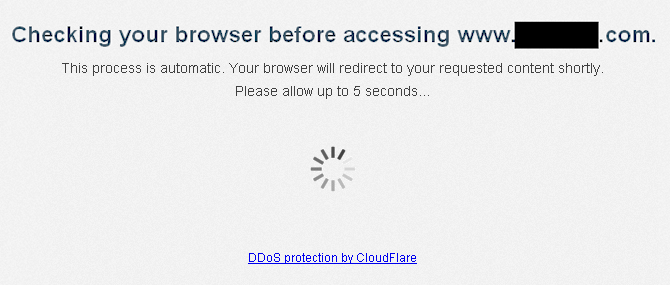

اما در عوض کلودفلر سیستم Under Attack را در اختیار کاربران می گذارد که در این روش در هنگام باز شدن سایت یک لودینگ ۵ ثانیه ای به نمایش در می آید و سپس کاربر به سایت اصلی شما هدایت می شود! ممکن است افرادی مایل نباشند در اول سایتشان چنین لودینگی ظاهر شود یا به دلایل تکنیکی و سئو و…. وجود یک لودینگ اجباری در اول سایت جالب نباشد. اما اگر این روش یک راه حل صد در صد برای جلوگیری از حملات باشد شاید نتوان از آن چشم پوشی کرد! بیایید ببینیم در این لودینگ چه اتفاقی می افتد؟

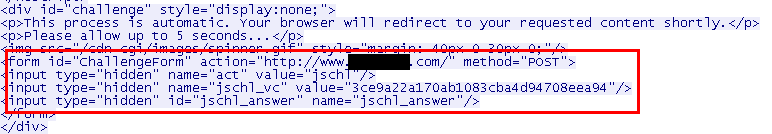

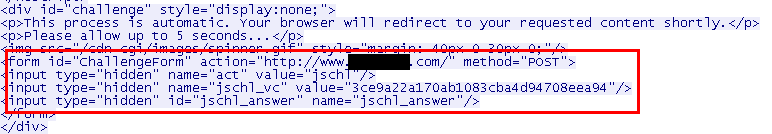

اگر در سورس این لودینگ دقت کنید یک form جهت پاس کردن یکسری مقادیر مشاهده می کنید:

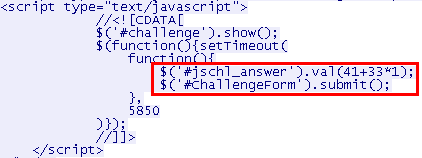

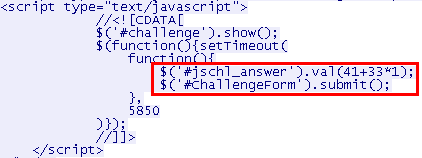

مقادیر این فرم توسط یک پروسس جاوا اسکریپتی تکمیل می گردند:

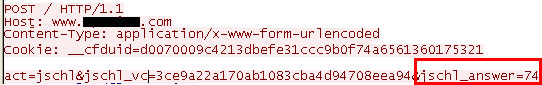

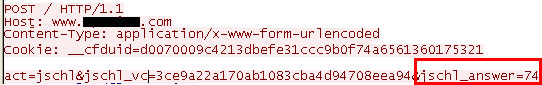

و زمان پست می توانید مقادیر ارسالی را در هیدر ببینید:

اگر مقادیر ارسال شده توسط پست با سشن ذخیره شده در سرور کلود فلر یکسان بود یک کوکی منحصر به فرد ایجاد می شود. این کوکی تا زمانی که فعال باشد دیگر این لودینگ برای کاربر نمایش داده نخواهد شد؛ یعنی با استفاده از این کوکی کاربران مستقیم وارد سایت می شوند.

پس در این پروسس ساده باید دو عامل جاوا اسکریپت و کوکی فعال باشد که در همه مرورگر ها فعال است اما بات نت ها این امکان را نداشتند( البته در زمان قدیم تر) یعنی اکثر بات نت ها با ارسال دستورات GET یا POST سعی در حملات لایه ۷ داشتند که امکان پاس کردن این لودینگ و رفتن به سایت هدف را نداشتند و در حقیقت هیچ پروسس پیشرفته ای برای شناسایی حملات در کار نیست! هر کس جاوا را پاس کرد به راحتی وارد سایت می شود و پاس نکرد در پشت لودینگ می ماند.

اما در حال حاضر به راحتی امکان پاس کردن این مرحله و ورود به سایت توسط روبات ها و بات نت ها امکان پذیر است.ویروس in32/DoS.OutFlare.A یکی از مدرن ترین برنامه هایی است که برای بایپس کردن این پروسس کلود فلر استفاده شده است.

cloudflare-scrape نیز برنامه ای است که به زبان Python نشوته شده است که با استفاده از Node.js می تواند به راحتی کلود فلر را بایپس کند ( دور بزند ).

بنابر مطالب گفته شده نباید از کلودفلر همانند یک سرویس آنتی دیداس واقعی انتظار داشته باشید؛ هر چند در خصوص برخی حملات لایه ۷ ممکن است کاربرد داشته باشد و یا IP شما را مخفی کند.