سال 2016 سال پر فراز و نشیبی در حوزه امنیت سایبری مخصوصا حملات DDoS بوده است که برجسته ترین موضوع آن استفاده از دستگاه های متصل به اینترنت(غیر تلفن های همراه و رایانه ها) به عنوان بات جهت حملات DDoS بوده است، که در این خصوص می توانید در پست قبلی ما آن را مطالعه کنید:

هکر ها با تستر آشپزخانه ها به جنگ می آیند

در این پست قصد داریم دو حمله بزرگ در سال 2016 را معرفی نماییم، این حملات نسبت به بزرگترین حملات سال 2015 رشد چند برابری داشته اند!

در تاریخ 20 سپتامبر 2016 کاربران دیتاسنتر معروف و بزرگ OVH شاهد اختلالاتی در شبکه شدند که سرویس دهی را تا حدی با مشکل مواجه کرده بود، مشکلات حل شدند اما سوالی که مطرح شده بود این بود که مشکل چه بود؟

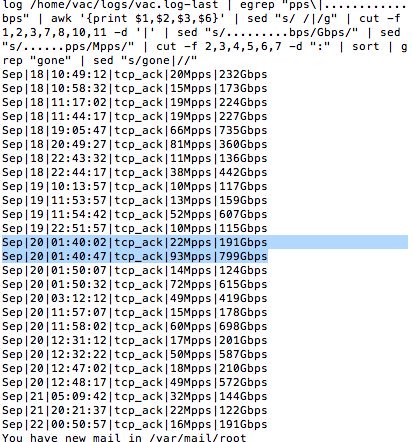

روز بعد Octave Klaba موسس شرکت OVH در تویتر خود خبر از یک حمله DDoS داد! او اسکرین شاتی از حملات DDoS منتشر کردکه نشان داد در دو حمله همزمان ترافیکی بیشتر از 1 ترابایت بر ثانیه به سمت شبکه های این دیتاسنتر هدایت شده است؛

خبر حمله ای معادل 1Tbps یک شوک عظیم برای تمامی افراد فعال در حوزه امنیت شبکه است ؛ چرا که دیتاسنتر ها یا شبکه هایی که بتوانند در مقابل این حمله ایمن باشند در دنیا انگشت شمارند.

این حمله توسط بات نتی از دوربین ها و DVR های متصل به اینترنت (1 تا 30 مگابیت بر ثانیه از هر دستگاه) انجام شد که ظاهرا این بات نت قادر است حمله ای معادل 1.5Tbps را هدایت کند. این حملات از نوع tcp/ack, tcp/ack+psh, tcp/syn بودند.

می توان حمله به OVH را بزرگترین حمله DDoS در طول تاریخ اینترنت تا این لحظه دانست که نسبت به بزرگترین حمله سال 2015 که 500 گیگابیت بود رشد دو برابری داشته است.

البته بسیاری از فعالین حوزه امنیت این حمله DDoS را غیر واقعی می دانند، البته نه به این معنی که موسس OVH دروغ گفته باشد،بلکه معنقدند شبکه OVH بسیار بزرگ و چندین کشور را شامل می شود و این ترافیک 1Tbps احتمالا مجموع چند ده حمله بزرگ همزمان و غیر مرتبط با یکدیگر است که مجموع آن به 1Tbps رسیده است و نمی توان آن را یک رکورد و یک حمله مستقل به حساب آورد.

بعد از OVH رکورد دومین حمله بزرگ در تاریخ 21 دسامبر به شبکه incapsula انجام شد.

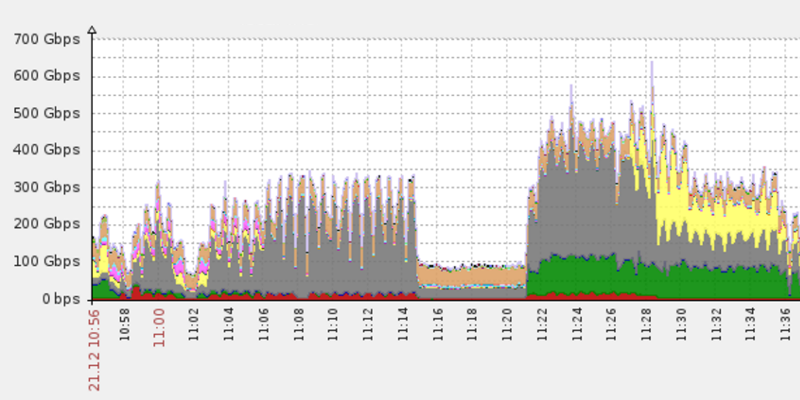

incapsula مدعی شد صبح 21 دسامبر برخی از آی پی های Anycast این شبکه مورد حمله DDoS قرار گرفتند.

این حمله در اوج خود رکورد 650Gbps را زده بود که حدود 150 میلیون پکت در ثانیه ارسال شده بود. از آن جایی که آی پی ها جعلی بودند قابل ردگیری نبودند و پیدا کردن منشا حملات و حدود جغرافیایی مبدا حملات سخت و تقریبا غیر ممکن بود. تنها نکته قابل بررسی در این حمله توسط شرکت incapsula بررسی و انالیز payload (محموله / پکت های ارسال شده) جهت یافتن سرنخ و شناسایی بات نت بود.

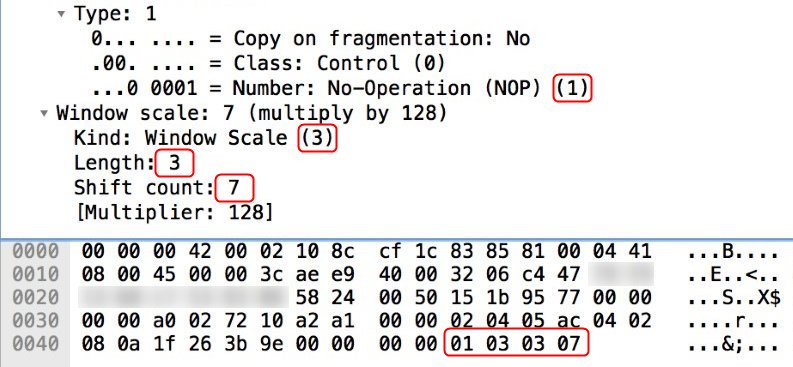

Payload های ترافیک حمله در مجموع دو نوع مختلف SYN پکت را شامل می شدند.

1- پکت های SYN منظم از 44 تا 60 بایت.

2-بسته های SYN بزرگ غیر طبیعی از 799 تا 936 بایت.

در شروع حمله هدف برای رسیدن به تعداد پکت های بالا (MPps) بود ولی در نهایت با افزایش حجم هر پکت به حمله ای معادل 650 گیگابیت بر ثانیه رسید. هدف این حمله از کار انداختن سویچ های شبکه بود.

در ادامه تحقیقات نوعی الگوی ساختگی در پکت ها شناسایی شد که می توان از آن به عنوان “امضا” اتکر یاد کرد.این امضا در حقیقت نوعی نظم در بین پکت های SYN بود. در مقادیر ارسالی در هیدر پکت های TCP عدد “1337” خودنمایی می کرد! به صورت واضح مشخص بود که اتکر قصد داشته به نوعی خود را معرفی کند.

که با تحقیقات در خصوص این عدد به یک پست در سایت معروف urban dictionary دست یافتند:

Hacker “Sp33k” for leet, or elite. Originating from 31337 “eleet”, the UDP port used by Dead Cow Cult, a hacker group, to access Windows 95 using Back Orifice, a notorious hacking program.

1337 h4x0rz pwn j00!

by Cal Webster April 24, 2003

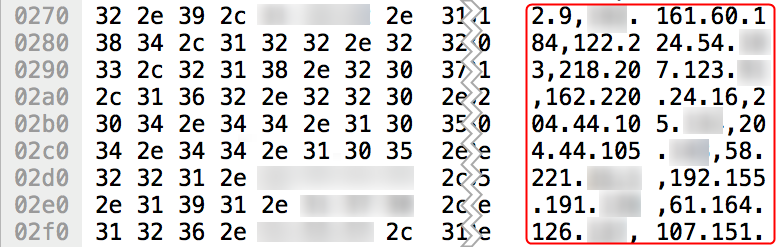

مورد بعدی که در بررسی مشخص شد محتوای پکت های بزرگ که ظاهرا مقادیری از کارکتر های تصادفی بود ولی در برخی از این پکت ها مقادیری همانند آدرس آی پی های ناقص مشاهده شد. ظاهرا با بد افزاری روبرو هستیم که به برخی فایل های لوکال (مثل Access Log) دسترسی دارد و از آنها برای ساخت محموله های ارسالی در پکت ها استفاده می کند.این روش برای دور زدن سیستم های امنیتی که روش آنها مبتنی بر شناسایی شباهت ها در پکت ها برای Mitigation حملات است کارآیی دارد.

این حملات نشان از رشد روز افزون بات نت ها و قدرت بی حد و مرز آنها برای انجام حملات مخرب تر در آینده است.

خیلی عالی بود.لایک داره