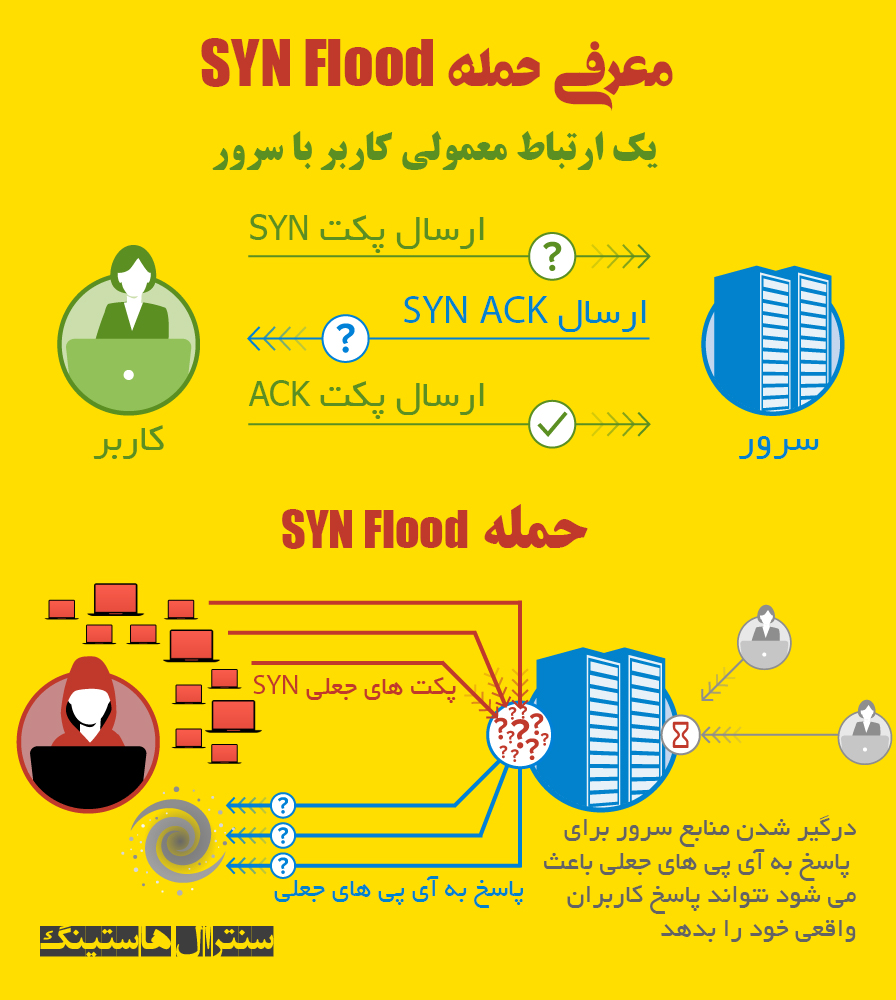

حملات SYN flood یکی از شایع ترین حملات DDoS در لایه 4 شبکه مدل OSI که مثل حمله ACK و دیگر حملات TCP مبتنی بر یک اتصال TCP است که یک اتصال TCP طبق مطالب گذشته دارای سه مرحله است:

اول کلاینت یک بسته SYN به سرور می فرستد.

دوم سرور یک بسته SYN ACK به کلاینت می فرستد.

سوم کلاینت یک بسته ACK به سرور می فرستد.

هنگامی که این سه مرحله به اتمام برسد یک ارتباط مشروع و قانونی بین سرور و کلاینت برقرار می شود که می توانند به تبادل اطلاعات بپردازند. تمامی سرور ها دارای محدودیت در کانکشن های باز می باشند که این محدودیت می تواند به دلایلی همچون محدودیت های سخت افزاری و یا پیکربندی تنظیمات سرور باشد.

در یک حمله SYN flood که اکثرا با آی پی های جعلی انجام می شود مرحله اول اتصال انجام می شود؛ یعنی درخواست SYN ارسال می شود ولی مرحله دوم اتصال انجام نمی شود و سرور در انتظار تکمیل ارتباط می ماند و به نوعی کانکشن نیمه باز می ماند، اگر میزان کانکشن های نیمه باز افزایش یابد محدودیت کانکشن ها تمام می شود و هیچ جای خالی برای ایحاد یک کانکشن جدید بین سرور و کاربران واقعی آنها نمی ماند و به اصطلاح سرور DOWN می شود.

در مثال زیر پکت های ارسالی به سرور فرضی با آی پی 10.100.101.102 را مشاهده می کند که تحت حمله SYN flood قرار گرفته است:

20:10:31.972125 IP (tos 0x0, ttl 63, id 33555, offset 0, flags [none], proto TCP (6), length 40) 194.19.245.45.1476 > 10.100.101.102.80: Flags [S], cksum 0x68c1 (correct), seq 1295468550, win 512, length 0 0x0000: 4500 0028 8313 0000 3f06 3c78 4814 160e E..(....?. 10.100.101.102.80: Flags [S], cksum 0x3b13 (correct), seq 1112583029, win 512, length 0 0x0000: 4500 0028 c3c6 0000 3f06 fbc4 4814 160e E..(....?...H... 0x0010: 4814 160f 05c5 0050 4250 ab75 0c1c b693 H......PBP.u.... 0x0020: 5002 0200 3b13 0000 0000 0000 0000 P...;......... 20:10:33.972235 IP (tos 0x0, ttl 63, id 64415, offset 0, flags [none], proto TCP (6), length 40) 115.84.242.84.1478 > 10.100.101.102.80: Flags [S], cksum 0xdf83 (correct), seq 1507020756, win 512, length 0 0x0000: 4500 0028 fb9f 0000 3f06 c3eb 4814 160e E..(....?...H... 0x0010: 4814 160f 05c6 0050 59d3 4fd4 5b65 06f7 H......PY.O.[e.. 0x0020: 5002 0200 df83 0000 0000 0000 0000 P............. 20:10:34.972280 IP (tos 0x0, ttl 63, id 10547, offset 0, flags [none], proto TCP (6), length 40) 125.69.132.100.1479 > 10.100.101.102.80: Flags [S], cksum 0x5b84 (correct), seq 1204241112, win 512, length 0 0x0000: 4500 0028 2933 0000 3f06 9658 4814 160e E..()3..?..XH... 0x0010: 4814 160f 05c7 0050 47c7 42d8 2a76 daec H......PG.B.*v.. 0x0020: 5002 0200 5b84 0000 0000 0000 0000 P...[.........

در مثال بالا هر تلاش برای ایجاد یک اتصال با Flags [S] مشخص شده است.

در مثال فوق مهاجم در تلاش برای ایجاد اتصال جدید با بسته های SYN است و از آنجا که مرحله دوم جهت تایید آی پی صورت نمی گیرد؛ مهاجم می تواند از نامحدود آی پی جعلی استفاده نماید.

راه اندازی یک حمله TCP SYN برای مهاجم بسیار راحت و در عین حال مخرب است؛ اما در سرویس های سنترال هاستینگ این حملات به راحتی مهار می شوند.

2 نظر برای “معرفی حمله SYN Flood”