با توجه به پایان سال 1394 تصمیم بر این گرفتیم که گزارش آمار حملات DDoS به شبکه های سنترال هاستینگ را طی سال گذشته منتشر کنیم.

طبق مقالات سایت های معتبر امنیتی بین المللی پیش بینی می شد که در شروع سال میلادی 2016 ( زمستان 1394) شاهد افزایش حملات DDoS خواهیم بود ؛ اما این سیر صعودی حملات بر روی وب سایت های فارسی زبان برای ما نیز کمی عجیب بود.

مطالب گذشته:

سال جدید با دنیای جدید هکر و انتظار افزایش جنگ های مجازی

افزایش حملات DDoS در ماه آخر میلادی

بازگشت جوخه مارمولک (Lizard Squad)

انجام حملات DDoS با سرویس های ابری

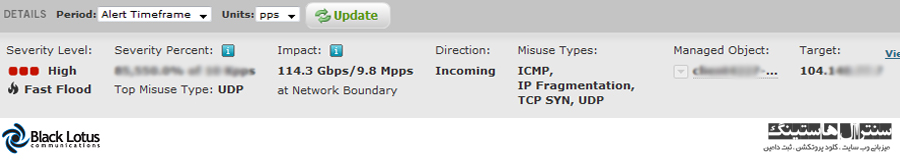

در زمستان 94 رکورد بزرگترین حملات به سرور های سنترال هاستینگ از زمان فعالیت ثبت شد؛ بزرگترین حمله به حجم 114گیگابیت بر ثانیه و حدود 9.800.000 پکت در ثانیه رخ داد و حدود یک ساعت به طول انجامید.

این حمله به قدری بزرگ محسوب می شود که واقعا می توان آن را به عنوان یک رکود در بین سایت های ایرانی ثبت کرد. این حجم حمله حدود 1/3 پهنای باند کل کشور است!

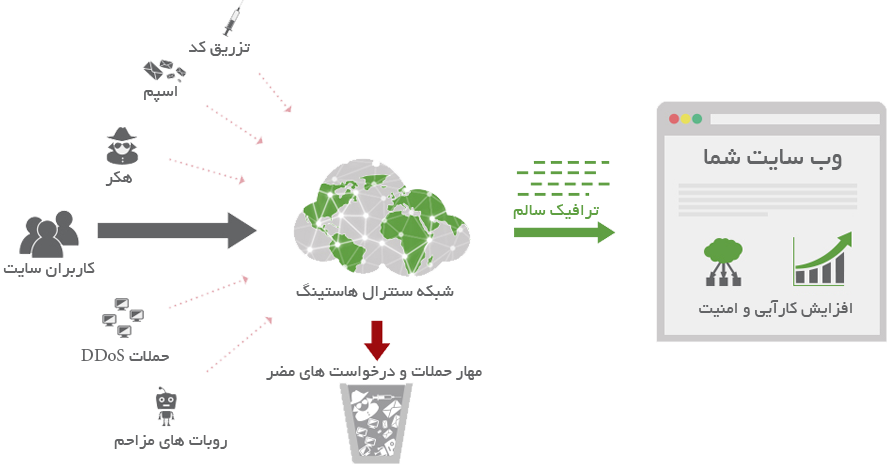

علاوه بر حمله فوق؛ حملات زیادی نیز با حجم ها و pps های بالا رخ داد که ما مجبور به ارتقا DDoS Protection شبکه برای جلوگیری از این حملات شده ایم.

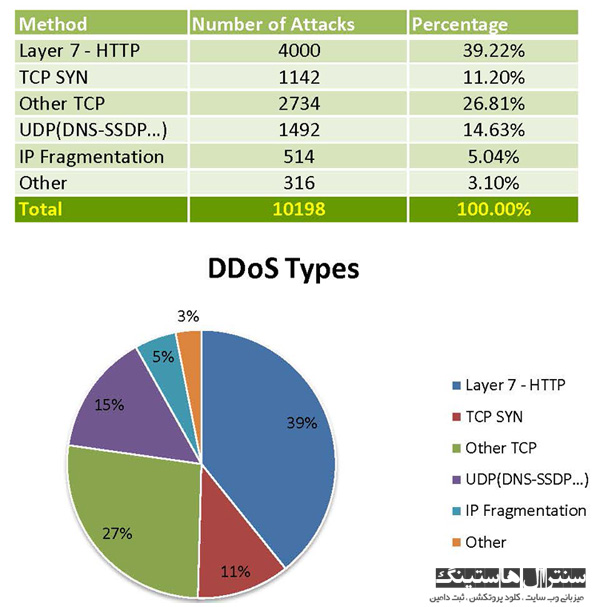

همچنین علاوه بر افزایش فدرت حملات؛ شاهد افزایش کمی حملات نیز بوده ایم؛ ما در سال 1394 بالغ بر 10000 حمله DDoS را شناسایی کرده ایم. تصویر زیر نشان دهنده تعداد حملات DDoS در سال 1394 بر روی سرویس های سنترال هاستینگ است.

نکته: آمار حملات لایه 7 – HTTP در نمودار فوق حدودی می باشد و امکان ارائه آمار دقیق به دلیل مسایل فنی وجود نداشته ؛ این رقم یک حداقل است که بر اساس لاگ ها و شواهد به دست آمده است.

این حملات با شروع سال جدید میلادی در زمستان 94 به اوج خود رسید که گمان می رود به دلیل در دسترس قرار گرفتن ابزار های جدید و بوتر های کارامد تر است؛ همچنین با توجه به افزایش قدرت حملات UDP پیشبینی می شود یک باگ جدید در سرویس دهندگان اینترنت توسط هکر ها کشف شده باشد که هنوز پتچ نشده است.

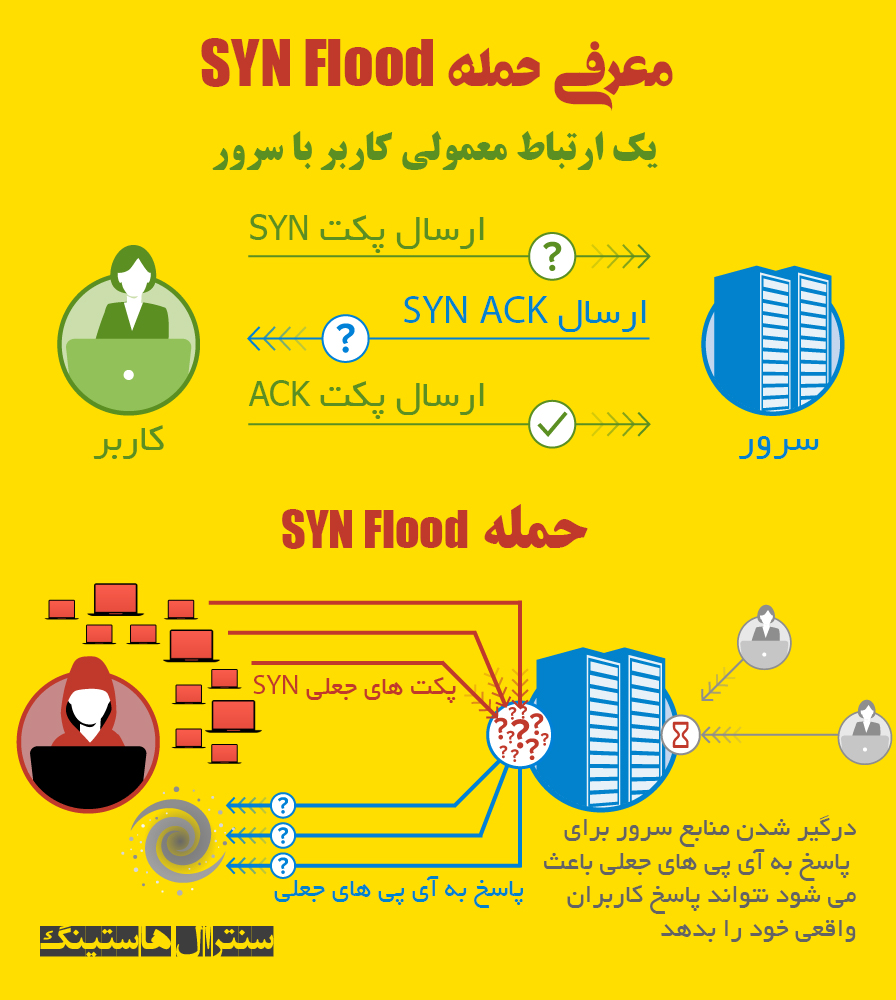

در سال 2012 وجود باگ در DNS سرور های شرکت ها و ISP های بزرگ منجر به استفاده ابزاری از آن سرور ها برای حملات بزرگ DDoS می شد؛ به طوری که رکود بزرگترین حملات در آن سال شکست و تقریبا هیچ راه حلی برای این حملات وجود نداشت اما گروهی تصمیم به ایجاد پروژه ای عظیم گرفتند و نام آن را Open Resolver Project گذاشتند که در قالب تاسیس سایتی شروع به فعالیت کرد؛( جهت نمایش سایت اینجا کلیک کنید).همانطور که مشخص است وظیفه این سایت شناسایی و معرفی DNS resolvers های باز بود که مورد سو استفاده قرار می گرفتند؛به مرور زمان این سایت به هدف نهایی خود رسید؛ افراد و شرکت هایی که مسئول این سرور ها بودند توسط این سایت و گزارش های کاربران متوجه وجود باگ های خود شدند آنها را برطرف نمودند و بعد از مدتی به صورت چشم گیری این حملات کاهش یافت اما آیا امکان دارد یک باگ جدید دوباره امنیت اینترنت را به خطر بی اندازد؟ احتمال اینکه یک باگ جدید دوباره شبکه ها و سرور ها را تهدید کند همیشه وجود دارد.

ما در این مطلب قصد داریم شما را برای انتخاب آگاهانه راهنمایی کنیم!

ما در این مطلب قصد داریم شما را برای انتخاب آگاهانه راهنمایی کنیم!