در گذشته ای نه چندان دور هکرها برای انجام حملات DDoS از سرور ها و کامپیوتر های خانگی آلوده به عنوان بات نت استفاده می کردند ولی امروزه از هر ابزار متصل به اینترنت سعی در ساخت زامبی یا همان بات برای انجام حملات DDoS دارند و در این روش از باگ های موجود آن دستگاه استفاده می کنند.

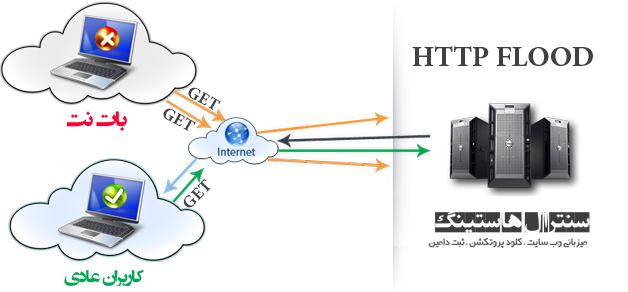

در یک تعریف خلاصه و مختصر بات نت به معنی مجموعه ای از کامپیوتر (یا بهتر است دیگر بگوییم هر وسیله متصل به اینترنت) که به صورت غیر قانونی و مخفیانه به کنترل یک هکر در امده اند و با استفاده از آن به انجام حملات سایبری دست می زنند. (بات نت چیست؟)

چند مدت پیش یک نفر با یک بات نت بزرگ که شامل 25000 دوربین مدار بسته بود یک حمله DDoS گسترده علیه یک وب سایت فروش طلا و جواهر اقدام کرده بود(25000 آی پی ).دو روز بعد، یک شرکت امنیتی اعلام کرد که گروه دیگر از هکرها با استفاده از بیش ار 1000 دوربین مداربسته متصل به اینترنت یک بات نت برای انجام حمله علیه شرکت های بازی کامپیوتری و برخی اهداف دیگر در برزیل از جمله بانکها، شرکت های مخابراتی و سازمان های دولتی راه اندازی کردند.

در اوایل سال جاری میلادی، سایت امنیت سایبری Dark Reading هشدار داد که مجرمان اینترنتی به زودی از هر دستگاه متصل به اینترنت برای انجام حملات دیداس استفاده خواهند کرد. با استفاده از دستگاه هایی که ضعف های امنیتی داشته باشند می توان ترافیک زیادی را به سمت یک وب سایت و سرور هدایت کرد، شاید در نگاه اول بگویید مثلا یک دوربین مداربسته نهایت چه مقدار ترافیک به سمت سرور قربانی می تواند ارسال کند؟ درست است ناچیز است ولی وقتی این مقدار را چند هزار برابر کنید مطمئنا یک حمله بزرگ DDoS را پیش روی خود خواهید دید!

با گسترش تکنولوژی و افزایش فناوری های کنترل از راه دور، تعداد دستگاه هایی غیر از کامپیوتر ها و موبایل ها که به اینترنت متصل می شوند روز به روز افزایش می یابد.بن هرزبرگ، مدیر تحقیقات گروه امنیتی Imperva، گفت که به کنترل گرفتن این دستگاه ها توسط هکر ها راحت تر از به دست گرفتن کنترل کامپیوتر و یا دستگاه های تلفن همراه است و دارای امنیت به مراتب پایین تری هستند.

هکر ها با استفاده از ابزار های Lizard Stresser که توسط گروه هکر های Lizard Squad تولید و منتشر شده اقدام به اسکن شبکه ها و نفوذ به دوربین های امنیتی کردند که دارای رمز عبور ضعیف و ساده بودند و یا فریم ورک آنها قدیمی و دارای باگ بوده است و آنها را برای انجام حملات DDoS مورد استفاده قرار دادند.

البته این اولین نوع حملات استفاده از دستگاه های متصل به اینترنت ( به غیر از کامپیوتر ها و تلفن های همراه) به عنوان بات نت نبود، در سال 2014 نیز گروه Lizard Squad با استفاده از یک ضعف امنیتی توانست تعداد بالایی روتر را در اختیار بگیرید و از آنها برای حمله به شبکه های کنسول های بازی X-box و پلی استیشن استفاده کند. به معنای واقعی از “هر” وسیله متصل به اینترنت می توان به عنوان یک بات استفاده کرد مگر اینکه تدابیر امنیتی لازم به کار گرفته شود.

جان گراهام مدیر ارشد فناوری شرکت کلودفلر گفت: ما در آینده شاهد افزایش حملات DDoS خواهیم بود، چرا که بخش صنعت به سمت به روز رسانی خودکار رو نیاورده است و به روز رسانی ها نیاز به تایید و انجام فرآیندی توسط خود کاربر دارد ؛ نه سازنده دستگاه.

در آینده ای نه چندان دور شما احتمالا شاهد حملات DDoS به وسیله یک بات نت بزرگ از دستگاه های تستر هستید که گزارش وضعیت خود را از طریق اینترنت به صاحب خانه می دادند.

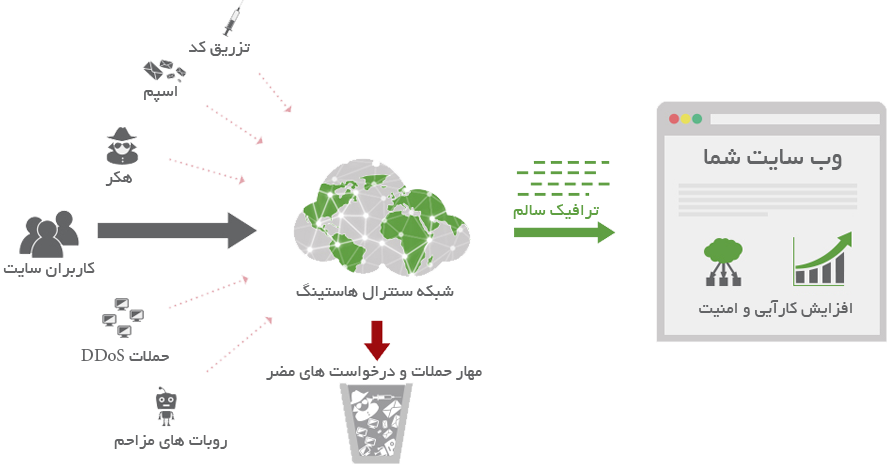

ما در این مطلب قصد داریم شما را برای انتخاب آگاهانه راهنمایی کنیم!

ما در این مطلب قصد داریم شما را برای انتخاب آگاهانه راهنمایی کنیم!